スマートフォン決済は、レジで財布を出さずに済む便利な支払い手段として、多くの人に利用されています。PayPay、楽天ペイ、d払い、LINE Pay、Apple Payなど、多くの決済サービスが提供され、日常生活の一部となりました。

しかし、スマホ決済の利用が広がるにつれて、それを悪用する不正利用の被害も急増しています。特に近年は、情報を盗み取ってから決済を行うまでの流れがスムーズかつ巧妙になっており、「気づいたときにはすでにお金が引き出されていた」といったケースも少なくありません。

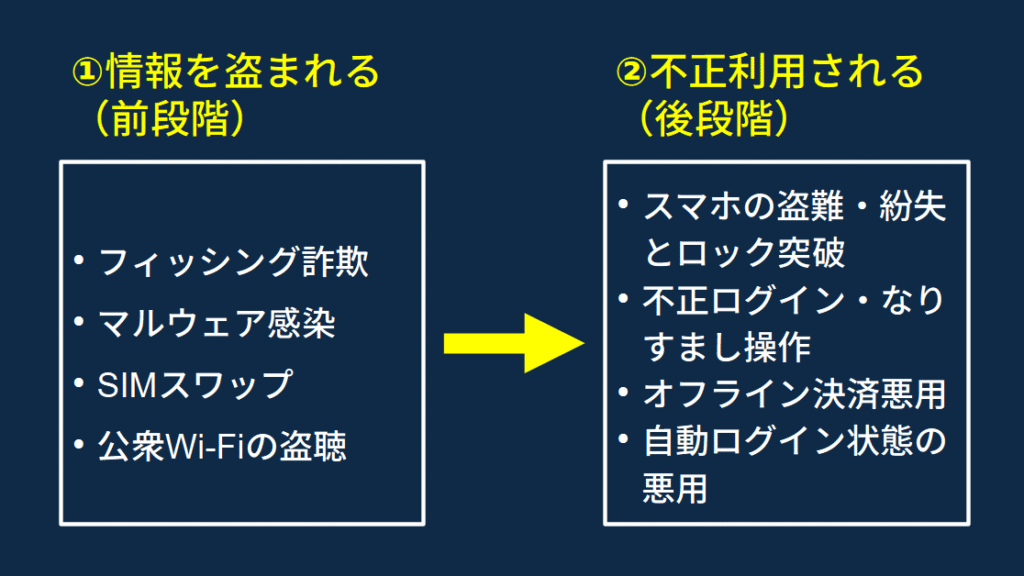

本記事では、登録セキュスペのエイトが不正利用の手口を「①情報を盗まれる段階」と「②実際に決済が行われる段階」に分けて解説し、それぞれに応じた具体的な対策を説明します。

スマートフォン決済とは?

スマートフォン決済とは、スマホにインストールされた専用アプリを使って、お店やネット上で支払いを行う方法です。

主な方式は次の2つです:

- QRコード決済:アプリでQRコードを読み取ったり、表示したコードを店員が読み取ったりして支払いを行う方式(例:PayPay、楽天ペイ)

- 非接触決済(NFC):スマホをリーダーにかざすことで支払いが完了する方式(例:Apple Pay、iD、QUICPay)

これらは事前にクレジットカードや銀行口座を登録して使うのが一般的で、スムーズな支払いが可能になる反面、登録情報が悪用されると金銭的被害が生じるというリスクもあります。

なぜスマホ決済が狙われるのか?

攻撃者がスマホ決済を狙う理由は、次のような点にあります。

- スマホ1台で支払い・認証・本人確認が完結する

- 決済アプリが常にログイン状態で使われている

- 通知をオフにしている人も多く、不正に気づきにくい

- 利用者のセキュリティ意識に差がある

特に、「認証コードの管理」や「端末ロックの設定」が甘い利用者を狙った攻撃が多く、技術的に高度な手法を使わなくても、不正利用が成功してしまうケースが少なくありません。

不正利用の手口【2段階に分けて解説】

不正利用は次の2段階で行われます。

① 情報を盗まれる手口(前段階)

まず攻撃者は、決済アカウントにログインするための情報を手に入れようとします。これは、被害者が気づかないうちに行われるケースがほとんどです。

● フィッシング詐欺

もっとも多い手口が「本物そっくりの偽サイト」に誘導し、IDやパスワード、認証コードを入力させる方法です。

- 「本人確認が必要です」などと不安をあおるSMSやメール

- 本物そっくりのログイン画面に誘導

- 入力情報がそのまま攻撃者に送られる

一見すると正規のサービスからの通知に見えるため、警戒心が薄れてしまいがちです。

● マルウェア感染

不正なアプリや広告を使って、スマホにマルウェア(スパイウェアなど)を仕込む方法です。

- 表向きは便利なツールやゲームを装っている

- 裏でキーロガー(入力記録)や画面キャプチャを行う

- 決済アプリの操作内容を読み取る

感染してしまうと、情報だけでなく遠隔操作で送金までされるおそれがあります。

● SIMスワップ(電話番号の乗っ取り)

攻撃者が携帯会社に「SIMカードを再発行したい」と虚偽の申し出をし、あなたの電話番号を乗っ取る手口です。

- SMSで送られる2段階認証コードを自分のスマホで受け取れるようになる

- あなたになりすましてログインが可能になる

これにより、パスワードが分からなくても認証突破が可能になります。

● 公衆Wi-Fiの盗聴

駅やカフェの無料Wi-Fiなど、暗号化されていない通信環境では、以下のようなリスクがあります。

- 通信内容が第三者に見られる可能性がある

- 認証情報やクレジットカード番号が漏洩する

何気ないアクセスでも、情報が抜かれていることがあります。

② 不正利用される手口(後段階)

情報を手に入れた攻撃者は、次に不正な支払い・送金を行います。こちらは、実際に金銭的被害が発生するフェーズです。

● スマホの盗難・紛失とロック突破

スマホを落とした・盗まれた際に、ロックがかかっていなければ、アプリをそのまま操作されるリスクがあります。

- ロック未設定や顔認証だけだと突破されやすい

- 生体認証でも目を閉じている間に突破された事例も

財布を落とすよりも被害が深刻になるケースもあります。

● 不正ログインによるアカウント乗っ取り

フィッシングや漏洩パスワードを使ってログインされると、次のような操作が行われます。

- クレジットカードを登録し、チャージや送金

- 利用履歴を削除して証拠を隠す

- アカウントのメールアドレスを変更して被害者を締め出す

一度乗っ取られると、被害を食い止めるのが難しくなります。

● なりすまし操作(家族や同僚による無断利用含む)

スマホを他人に貸した際や、子ども・同僚などが不用意にアプリを操作してしまうケースです。

- パスコードを知っている人なら操作可能

- ログイン済みアプリならすぐに支払いができてしまう

実際、身内によるなりすまし被害も一定数報告されています。

● オフライン決済の悪用

スマホのタッチ決済には少額であればオフラインでクレジットカードが利用できなくても決済可能なサービスがあります。

- 一部の非接触決済はオフラインでも動作する

- 第三者がその機能を悪用するケースし少額の決済を繰り返しすこともある

気づかない間にオフラインで使われていた、ということもありえます。

● 自動ログイン状態の悪用

決済アプリに自動ログインしている状態でスマホを置きっぱなしにすると、誰でも操作できてしまいます。

- 飲み会やオフィスなどでの置き忘れが狙われやすい

- 一度開いてしまえば本人確認なく使えるアプリもある

不正利用を防ぐための対策【手口ごとに分類】

① 情報を盗まれないための対策

■ フィッシング対策

- SMSやメールのリンクは開かない

- ログインは公式アプリまたはブックマークから行う

- 正規ドメインかを注意深く確認する

■ マルウェア対策

- アプリはGoogle Play/App Storeからのみ入手

- アプリの「権限要求」に注意(連絡先・SMSなど)

- セキュリティアプリで定期的にスキャン

■ SIMスワップ対策

- キャリアアカウントにも2段階認証を設定

- キャリアからの連絡内容に注意する

- 乗っ取りが疑われる場合は即座にキャリアに連絡

■ 公共Wi-Fi対策

- 公共Wi-Fiでの決済・ログイン操作は避ける

- VPNサービスを使って通信を暗号化する

- 「セキュリティのないWi-Fi」には接続しない設定を活用

■ クレジットカード利用時の対策

- 3Dセキュア(本人認証サービス)を必ず有効にする

→ 決済時にワンタイムコードや認証アプリでの確認が必要になる

② 不正利用されないための対策

■ スマホ端末の物理セキュリティ

- 画面ロックは必須(指紋・顔認証・PIN併用が望ましい)

- スマホを手放す際は電源オフまたはログアウトを徹底

- 「端末を探す」機能を有効にしておく(iPhone:探す、Android:デバイスを探す)

■ アプリ側の設定

- 通知をオンにして利用履歴をすぐ確認できるように

- 利用限度額や1回あたりの決済上限を設定

- オフライン決済を無効にする(設定項目から切り替え可能)

■ 利用環境の整理

- 自動ログインを無効にするか、定期的にログアウトする

- 利用していない決済アプリは削除または退会する

- 定期的にアプリの設定と連携サービスを見直す

図でわかる!不正利用の手口と対策の関係

スマホ決済の不正利用には、さまざまな手口があります。ですが、それぞれの手口に対して有効な対策も異なります。

次の表では、「どの手口に、どの対策が効果的か」を一覧でまとめました。

すべてを完璧に実施するのは難しいかもしれませんが、自分の使い方に合わせて、今すぐできるところから対策を取り入れていくことが大切です。

- よく使う公共Wi-Fiがある人は「VPN」を

- 家族とスマホを共有することがあるなら「画面ロック」や「自動ログアウト」を

- クレジットカードを登録しているなら「3Dセキュアの有効化」

このように、自分にとって必要な対策を見つけるヒントにしてください。

| 手口/対策 | 画面ロック | 2段階認証 | 3Dセキュア | 正規アプリのみ | 通知ON | VPN利用 | 退会・整理 |

|---|---|---|---|---|---|---|---|

| フィッシング詐欺 | ✅ | ✅ | ✅ | ✅ | |||

| マルウェア感染 | ✅ | ✅ | ✅ | ✅ | |||

| SIMスワップ | ✅(キャリア) | ||||||

| 公共Wi-Fiの盗聴 | ✅ | ||||||

| スマホの盗難 | ✅ | ✅ | |||||

| 不正ログイン | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| なりすまし操作(家族・同僚) | ✅ | ✅ | ✅ | ||||

| オフライン決済の悪用 | ✅ | ||||||

| 自動ログイン状態の放置 | ✅ | ✅ | ✅ |

まとめ:知識と習慣で被害を防ぐ

スマートフォン決済は、非常に便利な反面、「狙われやすい支払い手段」でもあります。

しかし、手口を知り、対策を実践すれば、被害に遭う確率を大幅に下げることができます。

日々のちょっとした習慣が、あなたのスマホとお金を守る鍵になるのです。

次回の記事「スマートフォン決済の不正利用、被害にあったら」では、万が一被害にあってしまったときにどう対応すべきか、どこに連絡し、どう証拠を残すのか、返金の可能性はあるのかといった実践的な情報を解説します。

コメント