「多要素認証(MFA)を使っているから、アカウントは安心」そう思っていませんか?

2025年春から多発している証券口座乗っ取りではMFA設定していたのに、被害にあったという報告が多数ありました。

なぜ、そのようなことが発生したのでしょうか?

たしかに、MFAはパスワード単体よりも格段に安全性が高い対策です。

しかし、攻撃者の手口も進化しています。

MFAをすり抜けてアカウントを乗っ取る「リアルタイムフィッシング」という手法が出現し、実際の被害もが多く出ています。

本記事では、リアルタイムフィッシングの仕組みや、どのようにして多要素認証が突破されるのかをやさしく解説し、すぐにできる具体的な対策を紹介します。

リアルタイムフィッシングとは

リアルタイムフィッシングとは、ユーザーがログイン操作をしている「その瞬間」に、攻撃者が認証情報を盗み取り、正規サイトへログインする攻撃手法です。

この攻撃は、「中間者攻撃(MITM: Man-in-the-Middle attack)」と呼ばれる手口の一種です。

MFAは「パスワード+別の認証要素(例:SMSコード)」で守る仕組みですが、それを入力する瞬間を狙われるのがリアルタイムフィッシングの怖さです。

攻撃者は、偽のサイトで得た情報をリアルタイムで中継し、有効なセッション(ログイン状態)を奪うことができます。

🔍中間者攻撃(MITM)とは?

MITMとは、「通信の途中に攻撃者が割り込んで、情報を盗んだり改ざんしたりする攻撃」です。

たとえば、あなたと銀行サイトの間の通信に、攻撃者が入り込むことで、ログイン情報やMFAコードが盗まれてしまいます。

しかも、ユーザー側には不自然さがほとんどないため、気づきにくいのが厄介です。

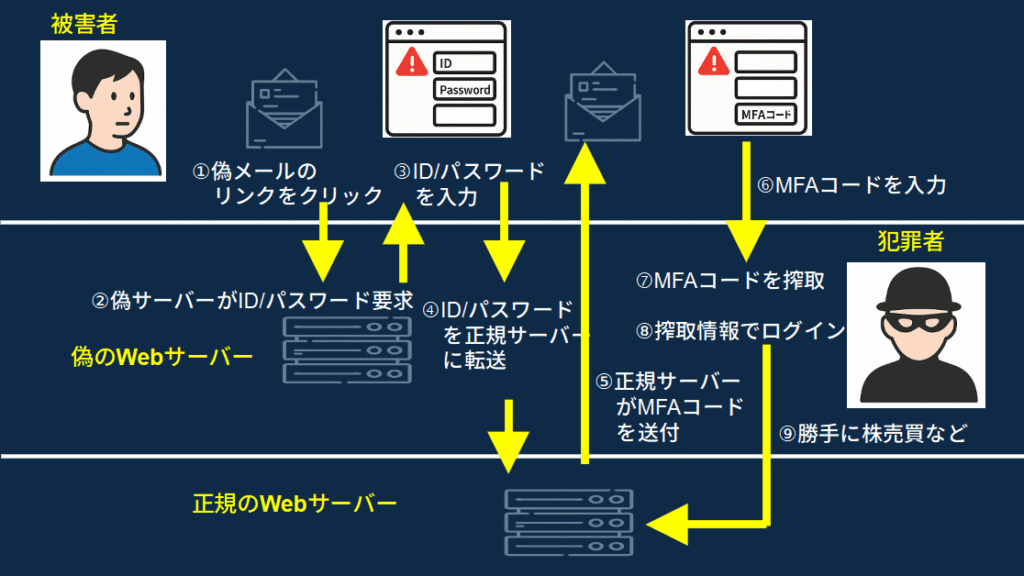

リアルタイムフィッシングの流れ

以下のような流れでリアルタイムフィッシングが実行されます。犯罪者の部分のうち⑧「8. 犯罪者は搾取した情報(ID/パスワード/MFAコード)でログイン」までの部分は自動的に実行されることが多いでしょう。

- 被害者が犯罪者が送った偽メールのリンクをクリック

- 正規Webサーバーそっくりの偽ログインページに誘導しID/パスワード要求

- 被害者がID/パスワードを入力

- 犯罪者がID/パスワードを正規サーバへ転送

- 正規サーバは被害者にMFAコードをメールで送付

- 被害者はMFAコードを入力

- 犯罪者はMFAコードを搾取

- 犯罪者は搾取した情報(ID/パスワード/MFAコード)でログイン

- 正規サイトへのログインが成功し、悪用される(勝手に株売買など)

図解:リアルタイムフィッシングの流れ

被害事例

例1:証券口座の乗っ取り

ある利用者が、証券会社を装ったメールのリンクをクリックし、偽のログインページにアクセス。

ID・パスワードに加え、SMSで届いたワンタイムパスワードも入力してしまい、リアルタイムでログインが乗っ取られました。

例2:企業のMicrosoft 365アカウントへの不正アクセス

業務用アカウントに届いた「セキュリティ警告メール」から偽のログイン画面へ誘導。

社員が入力した情報を攻撃者が即座に利用し、クラウド上のファイルやメールが不正に閲覧・持ち出される被害が発生しました。

🚨 どちらのケースも、「多要素認証を設定していたのに被害にあった」という点が共通しています。

今すぐできる対策

リアルタイムフィッシングに対抗するには、「リンクに注意する」「強力なMFA方式を使う」ことなどがが重要です。

✅ 対策①:ブックマークから正規サイトにアクセスする

- メールやSNSのリンクは絶対にクリックしない

- あらかじめブックマークに登録した正規サイトからアクセスすることで、偽サイトに騙されるリスクを減らせます

✅ 対策②:FIDO2やセキュリティキーを使う

リアルタイムフィッシングに強い認証方式として、FIDO2・パスキー(Passkey)が注目されています。

これらは、パスワードに頼らない「公開鍵暗号方式」を使っており、偽サイトでは機能しないためフィッシング耐性が非常に高いのが特長です。

FIDO2・パスキーという名前を使っていない場合も多いと思いますが、各サービス提供会社がお勧めする認証方式を使用するようにしましょう。

FIDO2:パスワード不要で安全なログイン

- FIDO2はFIDOの発展版で、パスワード不要(パスワードレス)でも利用できる次世代認証規格です。

- FIDO2は以下の2つの技術で構成されています:

- WebAuthn(ブラウザで認証するAPI)

- CTAP(デバイスとの通信プロトコル)

- セキュリティキーやスマートフォンでログインが可能で、中間者攻撃にも強い。

- 多くのWebサービスがこの方式に移行しつつあります。

パスキー(Passkey):スマホで簡単&安全

- パスキーはFIDO2の技術をベースに、Apple・Google・Microsoftなどが展開する一般ユーザー向けの認証方式です。

- 顔認証(Face ID)や指紋認証(Touch ID/Android指紋センサー)を使ってログインでき、使いやすさと高い安全性を両立。

- 端末に秘密鍵が安全に保存されており、偽サイトでは認証できない構造になっています。

日本で使えるサービスの一例(2025年6月現在)

| サービス名 | 対応方式 | 備考 |

|---|---|---|

| Google アカウント | FIDO2・パスキー | 生体認証でログイン可能 |

| Apple ID(iCloud) | パスキー | Face ID / Touch ID対応 |

| Microsoft アカウント | FIDO2・パスキー | Windows Hello・セキュリティキーに対応 |

| GitHub | FIDO2・パスキー | 開発者向け・セキュリティキー対応あり |

| LINE WORKS | FIDO2 | 法人向け・セキュリティキー対応 |

金融・証券系の対応(国内)

| サービス名 | 対応方式 | 備考 |

|---|---|---|

| 住信SBIネット銀行(スマート認証NEO) | FIDO2 | スマホの生体認証で本人確認 |

| 三菱UFJ銀行(スマート口座ログイン) | FIDO2 | スマホアプリで顔認証・指紋認証に対応 |

| ゆうちょ銀行 | FIDO2 | ゆうちょ認証アプリで対応 |

| 楽天証券 | FIDO2・パスキー | スマホアプリからのログインに生体認証対応 |

| SBI証券 | FIDO2 | 生体認証ログインを段階的に導入中 |

| auカブコム証券 | FIDO2 | ログイン時に指紋/顔認証可能 |

💡 特に証券口座では、不正アクセスによる資金被害が深刻化しているため、FIDOやパスキーの導入は今後さらに進むと予想されます。

✅ 対策③:不審な動作に気づくこと

- ログインしてすぐに再認証が求められた

- 「位置情報が変わったため再ログインしてください」という通知が出た

- 自分の操作と異なるログイン履歴がある

これらは、セッションが乗っ取られた可能性があるサインです。

必要に応じて、アカウントのパスワード変更やセッションの強制ログアウトを行いましょう。

✅ 対策④:セキュリティソフト(McAfeeなど)のフィッシング対策機能の利用

McAfee(マカフィー)などのセキュリティソフトは、フィッシング対策機能を搭載しており、ある程度はリアルタイムフィッシングにも対応できますが、限界もあります。

◎ 有効な点

- 多くの既知のフィッシングサイトはアクセス前にブロックされます(ドメインが判明している場合)

- ページの構成や証明書の異常も検出対象になるため、従来型のフィッシングには強い

- メール内の危険なリンク検出機能も有効

⚠️ 限界がある点(リアルタイムフィッシングの特性)

リアルタイムフィッシング(例:Adversary-in-the-Middle型)は、次のような特徴があり、従来のセキュリティソフトでは検出が難しいことがあります:

- 攻撃者が正規サイトとの通信をリアルタイムで中継しながら認証情報を盗む

- URLは一見正規、または一文字違い程度で、ソフト側がまだ学習していない未知のドメイン

- セッションハイジャック型の場合、ユーザーが入力した直後に乗っ取りが行われる

💡 つまり、McAfeeなどのソフトで守れる範囲は「第一段階(誘導・クリック)まで」が主で、セッションの中間乗っ取りまではカバーできません。

McAfee(マカフィー)などのセキュリティソフトによるフィッシング対策は以下の記事を参考にしてください。

おわりに

多要素認証は、セキュリティ対策として非常に重要です。

しかし、それだけに頼るのは危険です。

とくにリアルタイムフィッシングのような手口は、**「本人が操作しているように見せかける」**という巧妙さがあります。

だからこそ、

- リンクはクリックしない

- 正規のURLをブックマークしておく

- FIDO2やセキュリティキーなど、強力な認証方式にアップデートする

という「日常の一工夫」が、大きな防御力になります。

「MFAだから安心」ではなく、

「どう守るかを常にアップデートする」ことが、これからの時代に求められています。

コメント